centos系统挂载硬盘是一件复杂的命令操作,一般小白遇到这么多命令行一时不知道下手,那么有没有什么快速方便的磁盘一键挂载方式呢?当然有,今天就介绍一下宝塔面板下centos系统如何用磁盘一键挂载的插件。

应用名称:磁盘安全挂载

价格:5元 (半罐红牛钱,而我开发了一周.希望大家支持!!!)

作者:阿修罗

版本: 1.5

功能介绍:

一键磁盘挂载

安全挂载与卸载(已分区的磁盘)

未分区的新磁盘,例如腾讯云阿里云等正规厂商的默认云磁盘未分区,需要此插件进行分区格式化挂载操作

支持开机挂载

支持分区错误的磁盘,强制分区格式化挂载(此操作为高风险操作,务必做好数据备份工作再进行)

适用于云服务器磁盘挂载,保护您的珍贵数据,不宕机, 更专业更安全

支持中文、英文 等Linux服务器系统

为何使用?

1、已累计挂载6000块磁盘,没有造成任何的数据丢失!

2、1瓶可乐钱,即可让您的数据得到保障,节省漫无目的查看教程的时间,避免数据丢失的尴尬境遇!

3、良好的售后和技术支持

购买前先领个劵: 点击领劵享优惠

技术支持QQ群:606645328(售后完善)

支持宝塔版本:宝塔7.0及其以上版本

支持系统:centeros/ubuntu/debian/Redhat/Fedora 等国际主流Linux发行版

插件依赖: PHP 5.4+ 推荐PHP 7.0/7.1/5.6/5.4(一般运行站点已经安装过了)

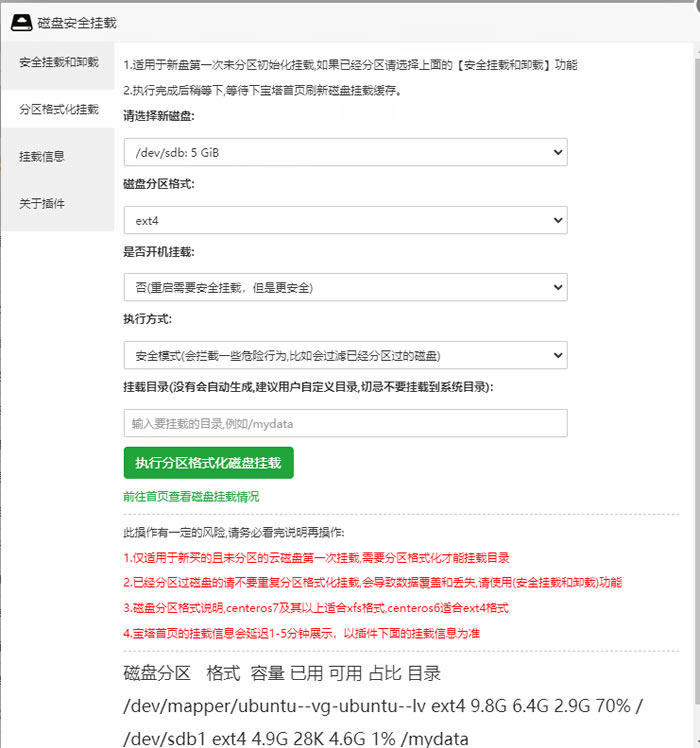

小白务必看下注意点,毕竟挂载是一件很谨慎的事情:

1、不要挂载到系统目录(系统常用目录插件已屏蔽), 比如不要挂载到 /usr 、 /etc 、/www等已经存在的目录

2、自定义的挂载目录务必使用不存在的根目录,插件会自动创建(比如填入子级目录 /mydata 会自动创建子级目录并挂载到您选择的磁盘 )

3、多层目录需要自己先建好父级目录 , 挂载目录千万别忘了在前面加斜杠哦,比如 /mydata 或者 /mydata/path

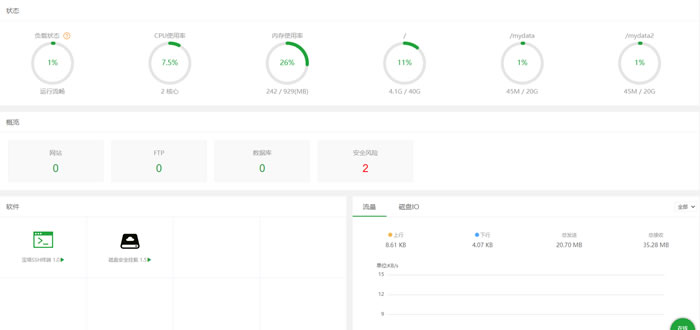

3、挂载成功后,由于宝塔的缓存机制,宝塔首页显示挂载的磁盘有一定延迟,建议过2-5分钟再看宝塔首页有没有显示。以插件最下部显示磁盘分区信息为准。

1.分区格式化挂载,适用于云磁盘第一次挂载

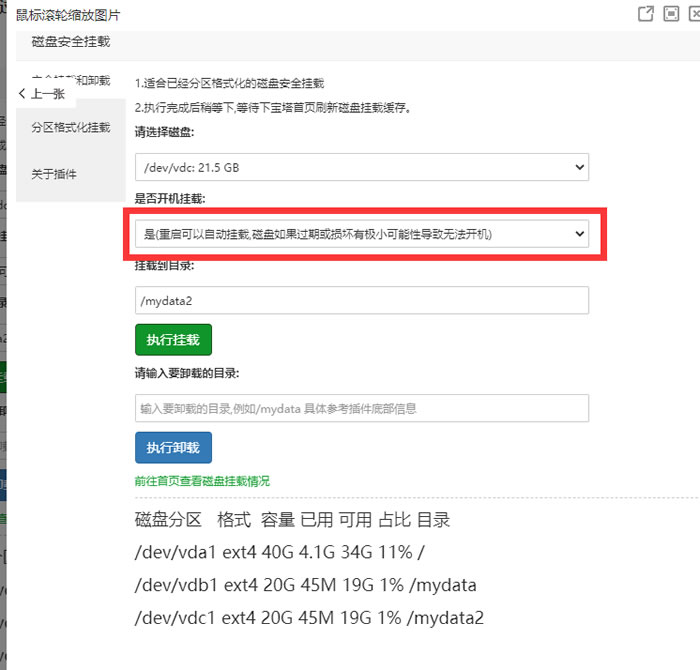

2.安全挂载,适用于已经分过区的磁盘

3.磁盘信息展示

首页挂载信息(首页上的磁盘信息一般有1分钟左右的延迟,以插件下部展示的挂载信息为准)

注意:磁盘操作有风险,请谨慎操作,做好数据备份,小心驶得万年船!

搞定收工咯!!!

常见问题:

1、重启后挂载消失

重新在【安全挂载】中执行挂载目录即可!当然如果你想下次重启不用重新挂载,您可以选择开启【开机挂载】

另外建议大家不要有事没事跑去重启Linux服务器,linux系统不像windows,随便装个软件就需要重启,Linux建议热重启软件服务就行,比如 service sshd restart 此类操作即可。

linux系统就算10年不关机,常规情况下不会有任何运行故障的。一般而言服务器的卡,并不是重启能解决的。

2、磁盘挂载后宝塔首页没显示?

挂载后宝塔有一定的缓存,约10s-3分钟左右,取决于服务器性能。

3、开机挂载风险说明:

1、声明下一般而言本插件设置的磁盘开机挂载,不会检测磁盘是否损坏,磁盘就算损坏,系统仍然能够正常开机哈。

2、也不排除您看了网上的一些错误的教程,用一些来路不明,自己都看不懂的命令行或者脚本,错误的执行设置开机挂载,当遇到磁盘损坏或者人为强制拔出此类情况,有一定可能性会导致系统异常。但是此时你的系统数据是非常安全的,不要一味的遇到问题就重装系统,重装系统虽简单,但是会导致数据与安装的服务丢失,此时最佳的解决方法就是让服务商协助卸载掉坏掉的磁盘,或者助您备份数据亦可。

4、其他问题

看插件的中文提示,例如下图提示:

意思就是:

mu lu yi cun zai qie bu wei kong,bu yun xu guazai,qing geng huan mu lu !

目录已存在且不为空,不允许挂载,请更换目录!

5、账号问题,比如 提示要重新绑定账号。

声明下,此类问题并非插件导致的,是由于未通过宝塔账号的校验。

宝塔的设备认证是需要符合2个条件: 账号+服务器IP ,如果其中一个条件更换了,宝塔就会认为你是一台新设备。

尝试解决方案:

1、如果你有购买插件时的服务器ip,你可以在宝塔账号后台 https://www.bt.cn/admin/userinfo 【解绑服务器】 解除一下服务器绑定的账号,然后重新绑定下你购买插件时所对应的服务器ip即可。

2、如果你没有购买插件时的服务器ip,比如更换了服务器,那就符合宝塔所说的新设备,此时就需要重新购买了。

具体可以参考此贴:https://www.waytomilky.com/archives/4433.html

6、风险说明

1、 由于用户执意在本插件之外执行的挂载命令,导致的故障,开发者不提供技术支持、也不承担任何责任与风险。

2、 忽视插件安全提示,在明知磁盘有重要数据的情况下,执行前不备份数据,并强行执行高风险操作导致的文件丢失,本插件不承担任何责任与义务。